Approccio alla cyber security delle infrastrutture critiche con particolare riguardo alle infrastrutture portuali.

Diego Fasano

RISCHIO CYBER IN AMBITO PORTUALE

Gli impianti portuali hanno la necessità di predisporre adeguate misure di protezione non solo dalle minacce alla sicurezza “fisica”, ma anche in materia di cyber security. Gli attacchi ai sistemi informatici puntano alla sottrazione di preziosi dati e alla compromissione della supply chain, con conseguenze dannose per i sistemi portuali e marittimi. Dall’uscita del primo studio in materia di cyber security nel settore marittimo intitolato Analysis of cyber security aspects in the maritime sector, si sono evoluti in maniera significativa le normative e i rischi per le informazioni trattate e conservate sui sistemi informatici, i processi operativi e i sistemi riconducibili al mondo dell’industria 4.0. La trasformazione digitale apre i processi produttivi ed operativi dell’impresa alla rete internet, inevitabile per consentire la piena operatività delle nuove tecnologie.

Esiste un impianto normativo e di best practice generale, che necessita però di essere inserito in una struttura di processo, idonea a minimizzare il rischio d’impresa e, nell’eventualità che si verifichi un attacco informatico o una disfunzione dei sistemi, preservi la continuità operativa. Una prima fase essenziale del risk assessment è l’identificazione del rischio, un processo di individuazione, riconoscimento e descrizione del rischio, che si fonda sulle seguenti attività: identificazione degli asset da tutelare (informazioni e supporti che le contengono), identificazione delle possibili minacce, definizione delle misure di protezione implementate, per poi ridurre i rischi individuati.

ASSET CRITICI

Identificare e descrivere nel dettaglio gli asset rilevanti in ambito portuale fornisce un contributo importante sia per le attività di risk assessment condotte sul piano della sicurezza di dati ed informazioni (con riferimento particolare allo standard tecnico ISO/IEC 27001), sia nell’ambito dell’analisi del rischio prevista dalla normativa di port security e relativa alla formazione del Port facility Security Assessment (PFSA). Un recente studio isola dieci macro categorie di asset informativi e di trattamento tipici del settore portuale-marittimo. Di seguito i più rilevanti:

- Informazioni: le informazioni e dichiarazioni, che le navi devono comunicare alle autorità competenti prima dell’ingresso in porto, secondo le disposizioni normative internazionali, comunitarie e nazionali. A queste si aggiungono le informazioni necessarie per organizzare e gestire i servizi alle navi, cosiddetti “operational data”, i dati di navigazione condivisi con il porto, le informazioni commerciali inerenti la prenotazione dei servizi di ormeggio e i relativi dati di traffico. Sono da considerare tra gli asset informativi anche i dati personali trattati nell’ambito dei rapporti tra porto e compagnie armatoriali e di navigazione. Rispetto al traffico crocieristico, possono assumere rilievo i dati personali comunicati direttamente dai passeggeri per l’erogazione di specifici servizi.

- Trattamento di informazioni e dati: gli asset di trattamento dei dati sono la macro categoria più ampia e coprono i sistemi e le reti IT ed OT con relativi dispositivi end user per l’utente professionale, le reti di comunicazione e relativi componenti.

- Persone: il personale dipendente delle autorità portuali, degli impianti portuali e navi in ormeggio ivi presenti, nonché del pubblico e dei passeggeri aventi titolo per accedere in area portuale, utilizzare i sistemi e trattare dati.

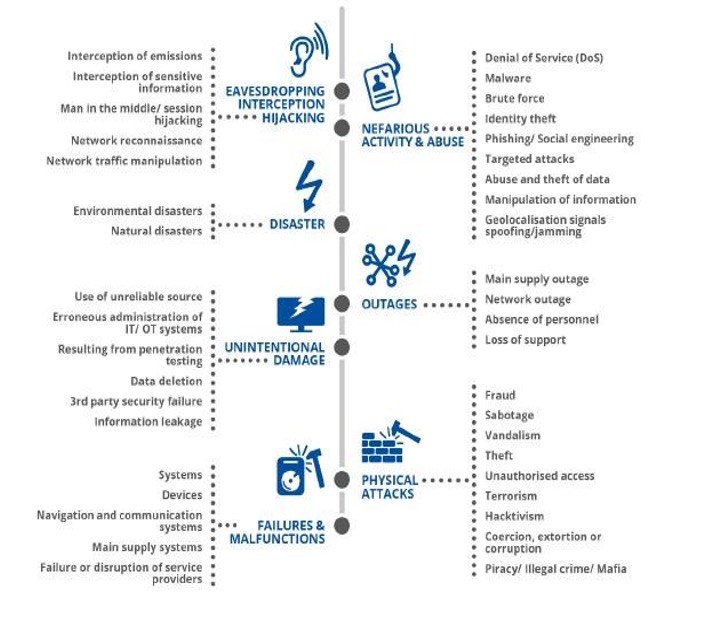

MINACCE ALLA SICUREZZA DELLE INFORMAZIONI

Studi recenti propongono un elenco dei possibili scenari di minaccia informatica, aventi impatto sulla sicurezza di dati e informazioni nell’ecosistema portuale. I rischi considerati, ad eccezione degli attacchi fisici e disastri naturali, riguardano gli asset di trattamento di informazioni e dati e tecniche di minaccia con abusi e condotte dolose, quali: attacchi DoS, uso di malware, attacchi in forza bruta, furti d’identità, ingegneria sociale, attacchi aventi obiettivi specifici, manipolazione di dati, modifiche illegittime dei segnali GPS delle navi e delle rotte di navigazione.

A queste minacce si aggiungono le tecniche di intercettazione delle comunicazioni tra porto e navi, intercettazione di dati sensibili ed attacchi man-in-the-middle, in cui qualcuno segretamente ritrasmette o altera la comunicazione tra due parti che credono di comunicare direttamente tra loro.

Alcune vulnerabilità strutturali del sistema porto agevolano successo delle diverse tipologie di attacco. Le prime lacune rilevate da recenti studi , riguardano l’assenza di cultura di base del digitale nell’ecosistema portuale, ancora prima della scarsa cultura e formazione in ambito security e cybersecurity. I budget stanziati per investimenti inerenti la cybersecurity sono di conseguenza scarsi e mancanza del personale qualificato idoneo a coordinare, sviluppare e mantenere progetti in ambito IT ed OT (Operational Technology). Occorre mantenere il necessario aggiornamento sui temi dell’innovazione e delle tecniche di minaccia emergenti, anche correlate allo sviluppo di specifici progetti di digitalizzazione dei processi produttivi nei porti, mediante l’impiego degli strumenti tipici dell’industria 4.0.

Sussiste poi una lacuna strutturale di normative in materia di cybersecurity. La Direttiva Europea NIS ed il relativo decreto legislativo di attuazione aprono la strada e legittimano il ruolo della sicurezza informatica delle informazioni, ma ancora mancano provvedimenti ad hoc idonei ad imporre l’adeguamento dell’ecosistema portuale, ad adeguati livelli di cyber sicurezza (con stanziamento del relativo budget di spesa). Eppure le minacce informatiche rivolte verso il settore continuano a crescere e il ruolo dei porti e degli impianti portuali è indispensabile quali infrastrutture critiche a livello nazionale. Sono identificabili come operatori di servizi essenziali, una qualifica rilevante in relazione alla loro possibile inclusione nel perimetro di sicurezza nazionale cibernetica, secondo la Legge n.133/2019.

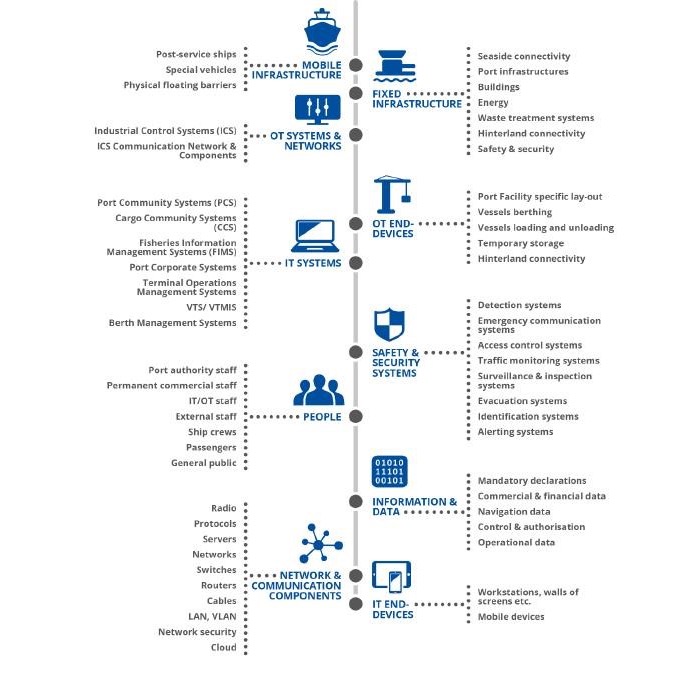

OVERVIEW DEGLI ASSETS PORTUALI

Per identificare le minacce informatiche associate all’ecosistema portuale, è essenziale partire dall’identificazione e dalla scomposizione degli asset del porto. La Figura 1 fornisce una panoramica delle principali categorie di asset che possono essere trovate in un porto e dettaglia gli asset per ciascuna categoria: questa tassonomia non deve essere considerata completa; mira a rappresentare le risorse principali e non riflette la diversità e le specificità dei diversi porti.

Sulla base di varie ricerche del settore , vengono identificate dieci categorie di asset: l’infrastruttura fissa, l’infrastruttura mobile, i sistemi e le reti OT, i dispositivi finali OT associati, i sistemi IT, l’estremità IT – i dispositivi associati, le reti e le componenti di comunicazione, i sistemi di sicurezza e protezione, le informazioni e i dati e le persone.

MINACCE E SFIDE DELLA CYBER SECURITY NEGLI ECOSISTEMI PORTUALI

I porti affrontano numerose sfide alla sicurezza informatica, alcune delle quali sono piuttosto generiche all’interno di qualsiasi ambiente IT e OT, mentre altre sono piuttosto specifiche per gli ecosistemi portuali. La Tabella 1 identifica il possibile impatto degli incidenti di sicurezza informatica per un porto.

SCENARIO DI UN ATTACCO CYBER TIPICO

Scenario A – Compromissione di dati critici per rubare merci di alto valore o consentire il traffico illegale attraverso un attacco mirato

Questo scenario è un attacco sofisticato e mirato ai sistemi portuali (Advanced Persistent Threat): gli aggressori devono avere una conoscenza approfondita dei sistemi e delle reti portuali (ingegneria sociale, scansione di rete), dei processi portuali e delle infrastrutture portuali (intrusione fisica) per eseguire merci e furto di container. Un esempio di un simile attacco è avvenuto in uno dei terminal portuali di Anversa in Belgio, dove un cartello della droga ha preso il controllo del movimento dei container e ha recuperato i dati necessari per raccoglierli prima del legittimo proprietario.

Da un lato, gli aggressori identificano e recuperano i dati di autenticazione (credenziali) per accedere a sistemi utili:

- Gli aggressori raccolgono informazioni sui sistemi portuali attraverso l’ingegneria sociale o Quindi identificano i sistemi mirati utilizzati per la gestione di merci e container e l’identità delle persone che utilizzano.

- Una volta identificati i sistemi e i loro operatori / utenti, gli aggressori lanciano attacchi di phishing per recuperare le credenziali di accesso a tali sistemi.

- D’altra parte, gli aggressori installano componenti per accedere in remoto alla Port Network e aggirare la sicurezza della rete.

- Gli aggressori scansionano il port network per trovare vulnerabilità per sfruttarle e raccogliere informazioni o Installano, se necessario, attraverso intrusioni fisiche, componenti per accedere da remoto alle port network (punto di accesso wireless).

- Per garantire un accesso costante e adattarsi a ogni cambiamento di rete e infrastruttura nel a lungo termine, spiano le reti.

- Gli aggressori ora hanno accesso ai sistemi di tracciabilità delle merci e ad altri oggetti vantare sistemi portuali e possono accedere alle informazioni critiche sui container che vogliono rubare (localizzazione, contenuto, codice di prelievo, ecc.) dall’esterno degli impianti portuali.

- Gli aggressori possono quindi rubare il carico prima della data di ritiro ufficiale.

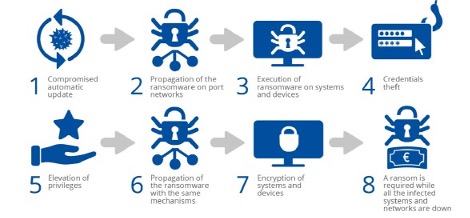

Scenario B – Propagazione di ransomware che porta alla chiusura totale delle operazioni portuali

Questo scenario può essere un attacco mirato o non mirato (come danno collaterale di un attacco mirato ad altre aziende attraverso la propagazione del ransomware): gli hacker possono sviluppare un ransomware sfruttando diverse vulnerabilità per diffonderlo nelle port network e crittografare i diversi sistemi e dispositivi (workstation, server, ecc.), portando alla distruzione dei sistemi infetti e alla potenziale perdita di backup (all’interno di server che potrebbero essere crittografati). Un esempio di attacco malware simile a un ransomware è stato l’incidente su larga scala che ha interessato le operazioni di Maersk47. In questo caso si è trattato di un attacco malware distruttivo e ransomware su larga scala (NotPetya) ha colpito Maersk. Questo attacco ha portato a una paralisi totale del terminal Maersk a Rotterdam, con alti rischi di incidenti di sicurezza e sicurezza, e le operazioni del terminal portuale sono state gestite manualmente per più di due settimane.

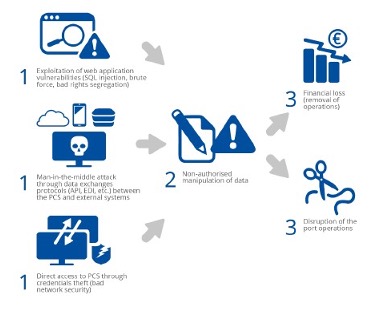

Scenario C – Compromissione del sistema di comunità portuale per manipolazione o furto di dati

Questo scenario è un attacco mirato ai sistemi utilizzati per gli scambi tra tutti gli stakeholder solitamente i Port Community Systems). Gli obiettivi sono falsificare le informazioni sui servizi portuali per interrompere le operazioni o modificare alcune operazioni nei sistemi (implicando una perdita finanziaria per il porto). Questo scenario è realistico perché questi sistemi sono esposti a tutte le parti in teressate delle porte in modi diversi (di solito utilizzando reti e sistemi diversi, teressate delle porte in modi diversi (di solito utilizzando reti e sistemi diversi, macchina). Questi sistemi, infatti, sono sempre più automaticamente interconnessi con sistemi esterni (tramite API, scambi EDI, ecc.): I sistemi di terze parti diventano così un’ulteriore superficie di attacco per raggiungere i sistemi portuali. Poiché questi sistemi sono diversi da una porta all’altra, ci possono essere diversi modi per impostare questo attacco: ad esempio, se i Port Community Systems sono esposti tramite un’applicazione web, l’attaccante può sfruttare le vulnerabilità comuni delle applicazioni web; se si tratta di un’applicazione sviluppata internamente dagli sviluppatori impiegati dal port e se non vengono applicate le regole standard di sviluppo della sicurezza, è possibile sfruttare specifiche vulnerabilità; eccetera.

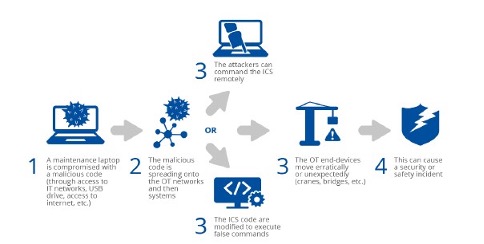

Scenario D – Compromissione dei sistemi OT che crea un grave incidente nelle aree portuali

Questo scenario è specifico del mondo OT e delle specificità ICS ed è considerato realistico anche se tali attacchi nei porti non sono pubblicamente noti. In effetti, attacchi simili si verificano in altri settori critici, soprattutto nel settore energetico. Questo tipo di attacco non ha bisogno di essere generalmente sofisticato per avere un impatto e i rischi ma ggiori rimangono la connessione con reti e sistemi esterni, in particolare Internet. Le specificità di tali attacchi sono lo stretto legame tra il mondo fisico e logico: l’attacco di solito inizia nel mondo logico (dalla componente IT) e ha impatti nel mondo fisico (danni ai sistemi OT e ai dispositivi finali, sicurezza e protezione incidenti, ecc.). Un porto contiene varie reti OT, sistemi e dispositivi finali utilizzati per diversi servizi e operazioni e di proprietà, gestiti e mantenuti da diverse parti interessate: gru per il carico e lo scarico delle navi nei terminal portuali, ponti all’ingresso del porto per far entrare le navi e out, i sistemi nei magazzini refrigerati per mantenere i cibi fragili a una temperatura sicura, i sensori e i sistemi utilizzati per il trasporto, lo stoccaggio e il monitoraggio delle merci pericolose, ecc.